Lumiere, and s5unnyjjj

[2019 Forensic] '제 6회 디지털범인을 찾아라' 풀이 본문

대회 이름 : 제6회 디지털범인을 찾아라

참여 기간(분석 기간) : 2019.01.02~2019.02.28

주관 기관 : 한국포렌식 학회

지금부터는 저자가 본 대회에 참여하였으며 직접 작성하였던 풀이 방식에 대해 설명하려 한다. 저자가 비록 본 대회에서 수상을 한 것은 아니지만 저자가 알고 있는 정보를 공유하기 위해 해당 글을 작성하게 되었다.

작성한 분석 보고서의 목차를 아래와 같다.

1. 기본 분석 내용

1.1) 사고 개요

1.2) 의뢰 내용

1.3) 분석가 정보

1.4) 증거물 정보

1.5) 증거물 보존 과정

1.6) 분석 결과 요약

2. 상세 분석 결과

3. 사고 대응 메뉴얼

4. 분석 도구 정보

본 글은 저자가 상세 분석한 방법을 공유하기 위해 작성하는 것이다.

2장의 상세 분석 결과의 내용은 세분화 되면 아래와 같다.

2.1) 분석 대상 PC, 서버의 운영체제 버전과 설치 날짜

2.2) 외부저장장치 개수와 마지막에 연결된 외부저장장치의 시리얼 번호와 연결 시작

2.3) 공격자가 보낸 메일을 처음 받은 시각

2.4) 열람된 문서 파일

2.5) 무비아이 스튜디오의 AD관리자, IP, 계정 암호

2.6) 악성코드 파일의 해시 값과 기능

2.7) 자격증명탈취 도구의 정보

2.1) 분석 대상 PC, 서버의 운영체제 버전과 설치 날짜

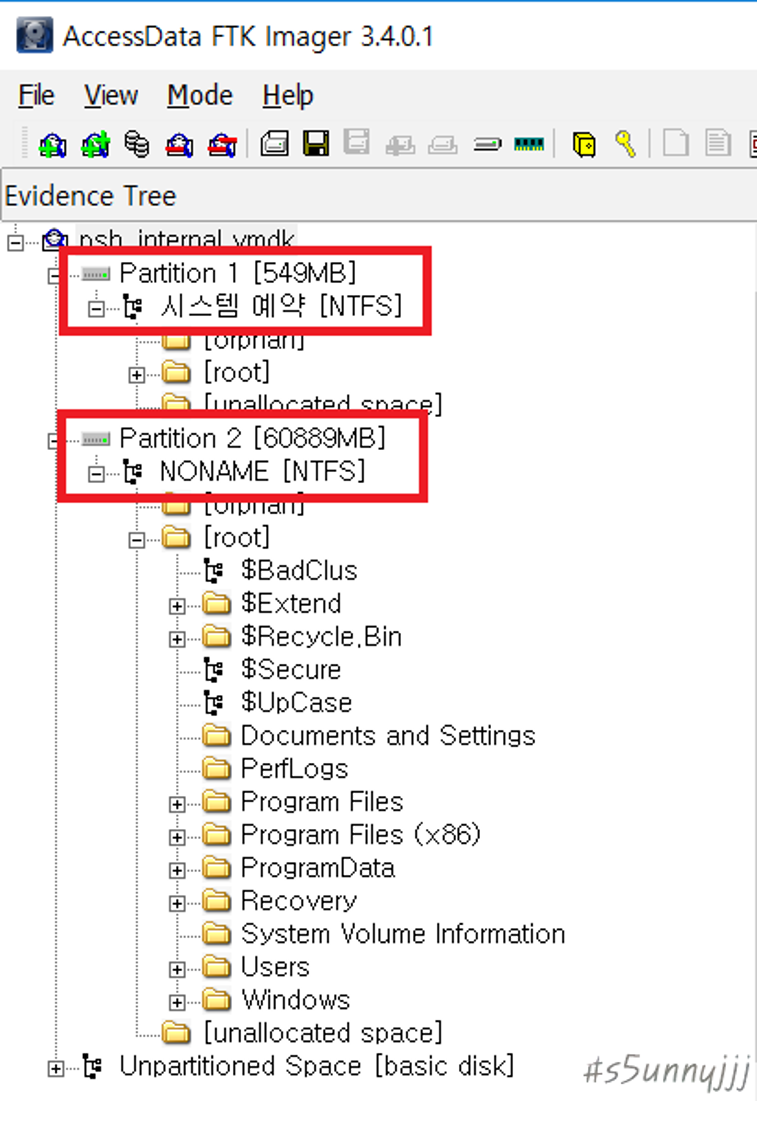

FTK Imager를 통해 확인한 결과 클라이언트는 [그림 1.1]처럼 NTFS파일시스템을 가진 2개의 파티션을 확인할 수 있다.

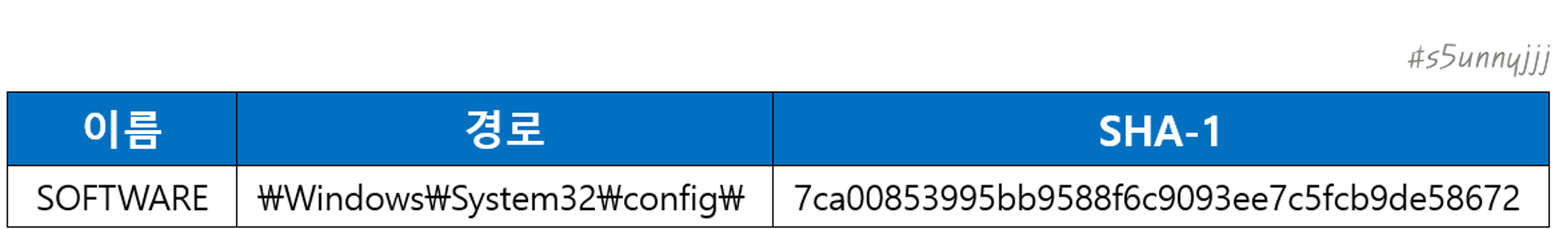

Partition2의 Root 폴더 하위에 Windows 폴더가 존재하므로 Windows 운영체제임을 알 수 있다. 운영체제 버전과 설치 날짜에 대한 정보 획득을 위해 Partition2의 SOFTWARE registry를 수집하였다. [표 1]는 해당 registry의 이름과 경고, SHA-1 해시 값이다.

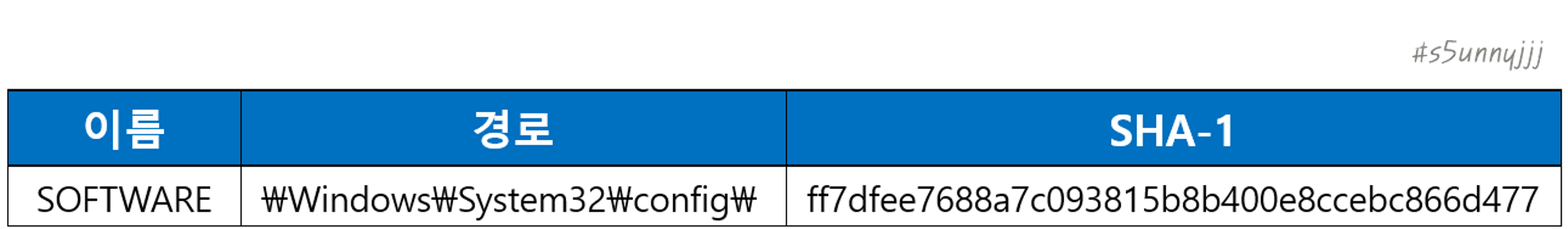

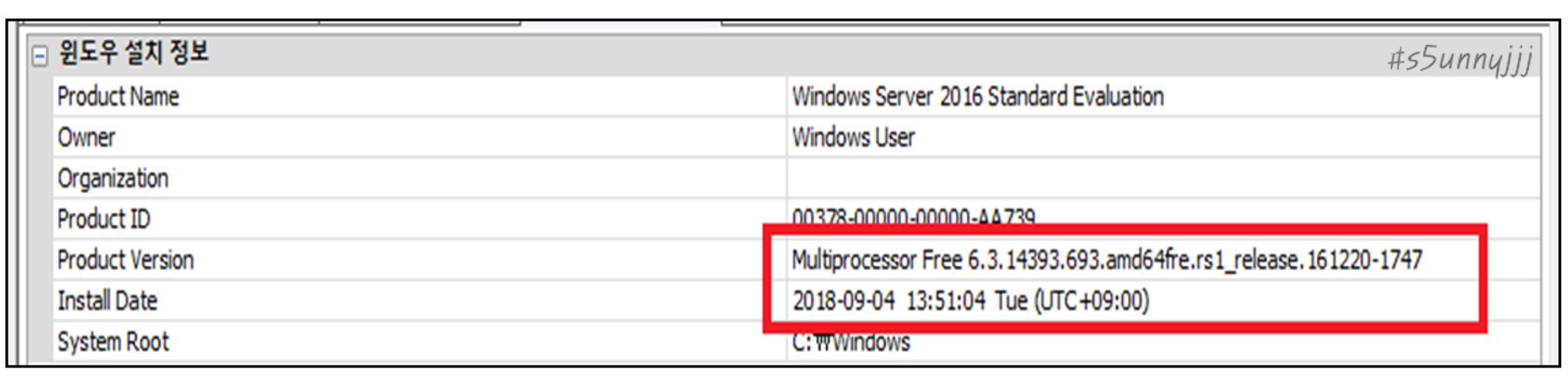

SOFTWARE registry를 registry 분석 도구인 REGA를 사용하여 분석함으로써 [그림 1.2]과 같은 클라이언트의 운영체제 버전과 설치 날짜를 확인할 수 있었다.

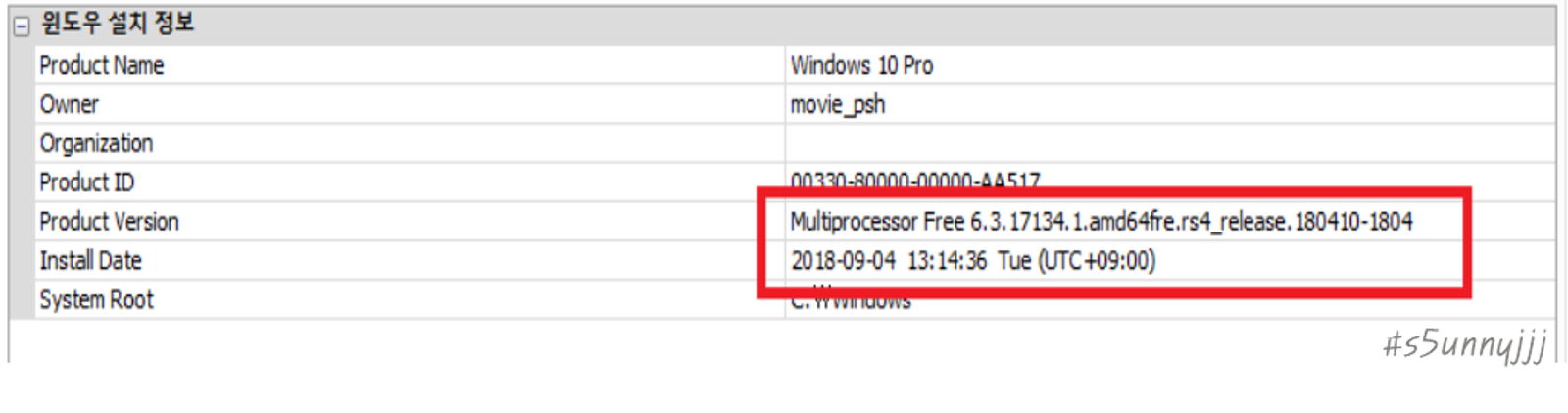

FTK Image를 통해 확인한 결과 서버는 [그림 1.3]처럼 NTFS 파일시스템을 가진 2개의 파티션을 확인할 수 있다.

Partition2의 Root 폴더 하위에 Windows 폴더가 존재하므로 Windows 운영체제임을 알 수 있다. 운영체제 버전과 설치 날짜에 대한 정보 획득을 위해 Partision2r의 SOFTWARE registry를 수집하였다. [표 2]는 해당 registry의 이름과 경고, SHA-1 해시 값이다.

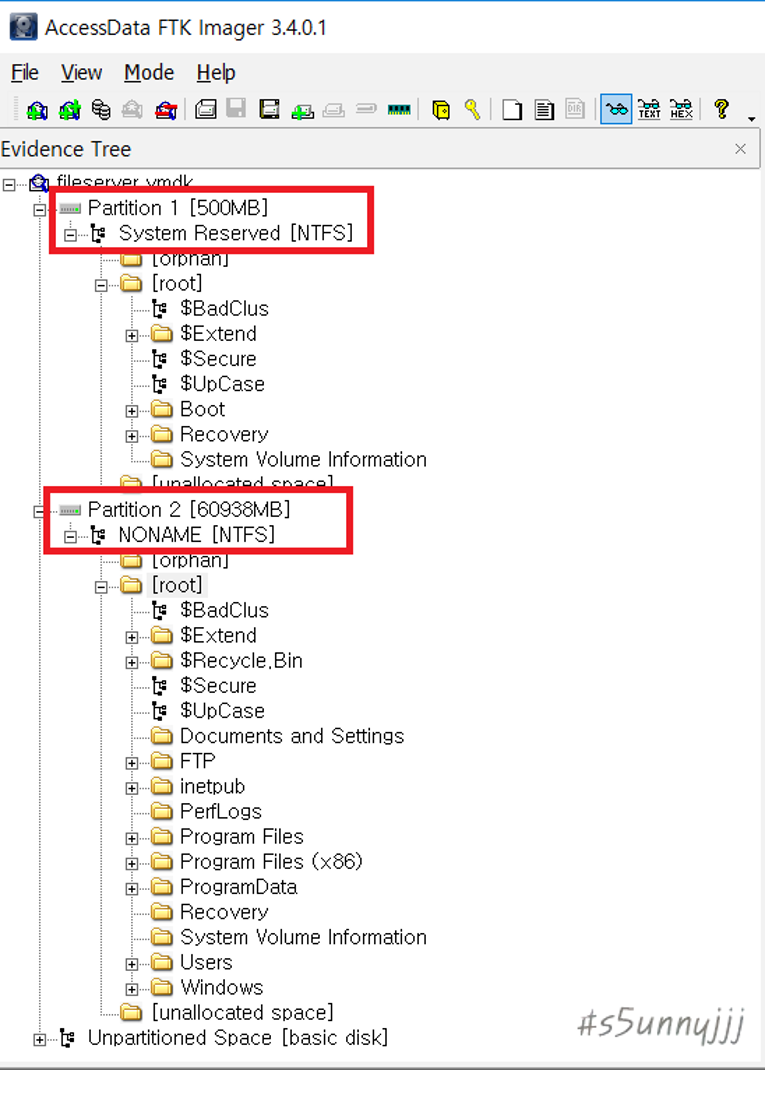

SOFTWARE registry를 registry 분석 도구인 REGA를 사용하여 분석함으로써 [그림 1.4]과 같은 서버의 운영체제 버전과 설치 날짜를 확인할 수 있었다.

그러므로 답은 아래와 같다.

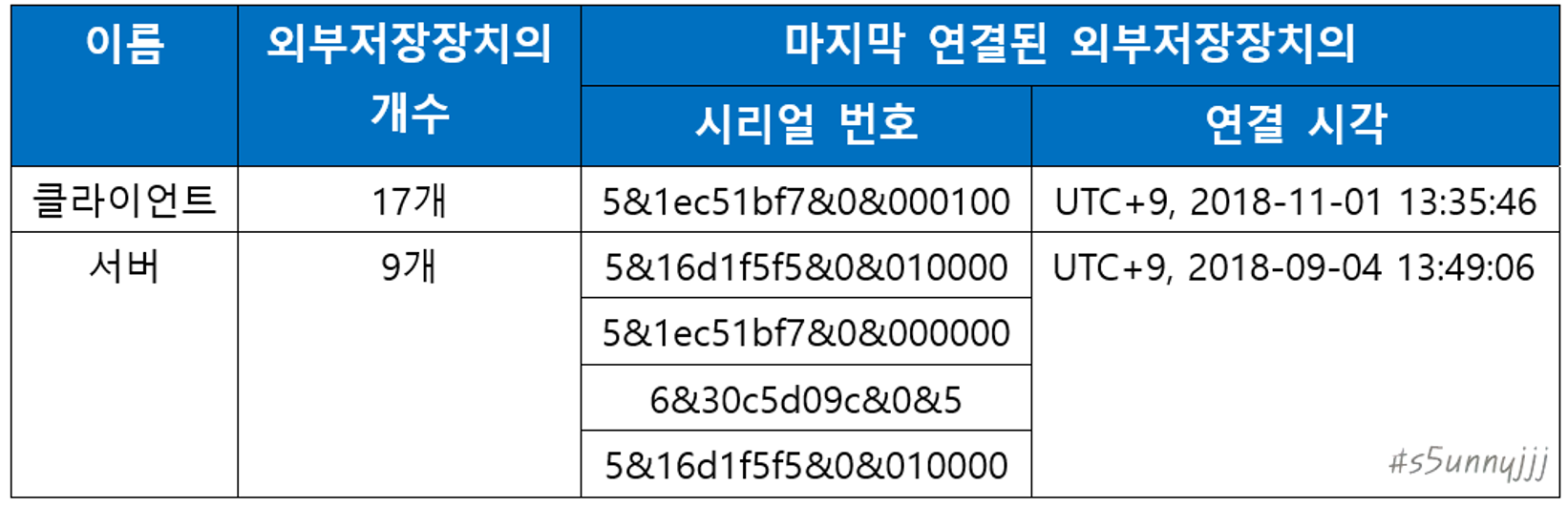

2.2) 분석 대상 PC에 연결되었던 외부저장장치의 개수와 마지막에 연결된 외부저장장치의 시리얼 번호와 연결 시각은 무엇인가요?

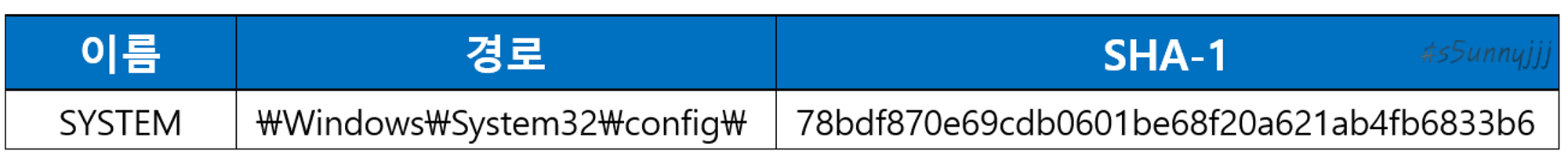

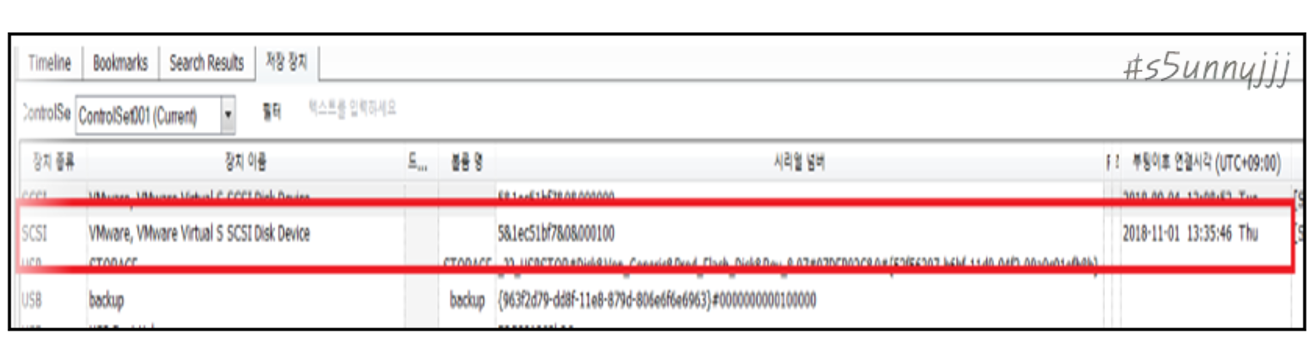

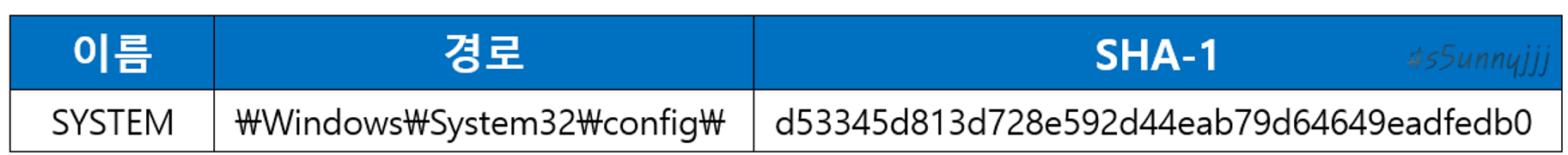

클라이언트에 연결되었던 외부저장장치에 대한 정보를 알아보기 위해 SYSTEM registry를 수집하였다. [표 3]는 해당 registry의 이름과 경로, SHA-1 해시 값이다.

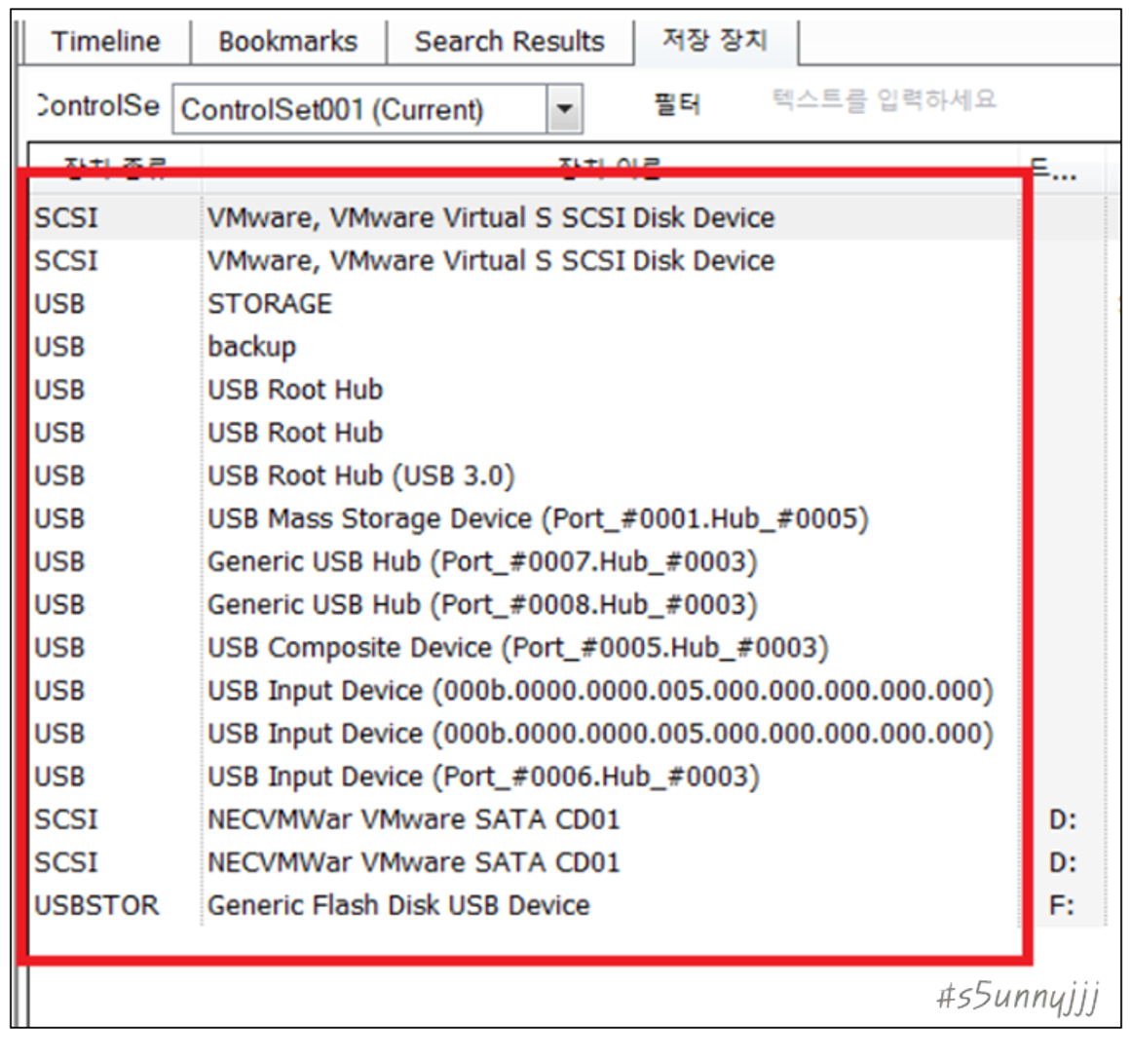

SYSTEM registry를 registry 분석 도구인 REGA를 사용하여 분석함으로써 [그림 2.1]과 같은 클라이언트에 연결되었던 외부저장장치들을 확인할 수 있었다.

또한 [그림 2.2]을 보면 클라이언트에 연결되었던 외부저장장치 목록 중 마지막에 연결되었던 외부저장장치의 시리얼 번호와 연결 시각을 확인할 수 있다.

서버에 연결되었던 외부저장장치에 대한 정보를 알아보기 위해 SYSTEM registry를 수집하였다. [표 4]는 해당 registry의 이름과 경로, SHA-1 해시 값이다.

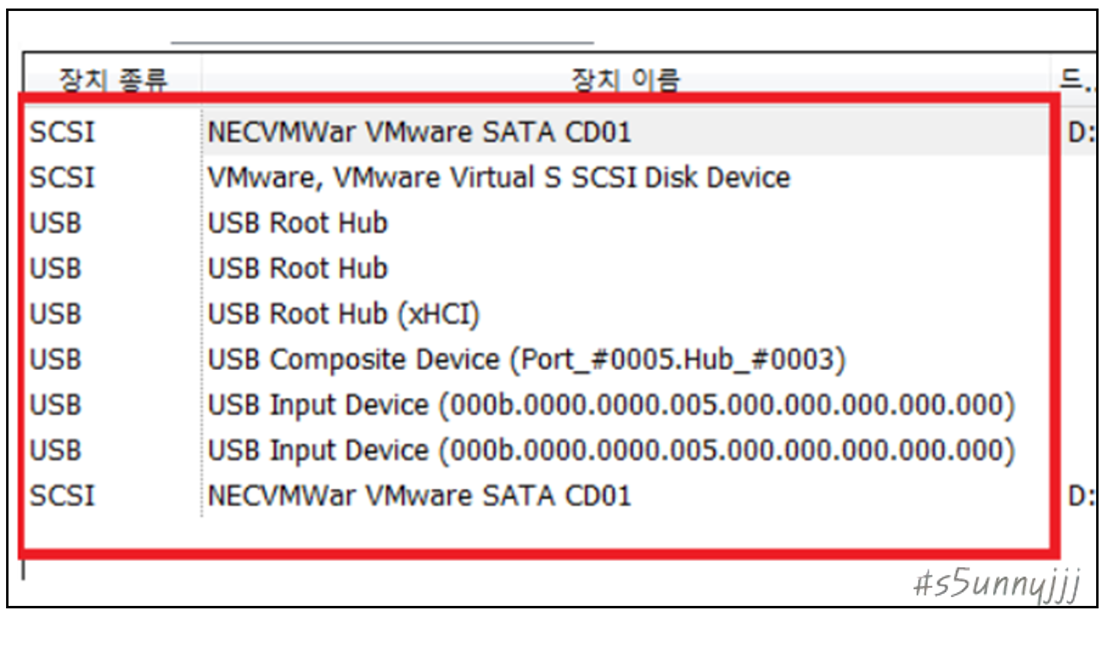

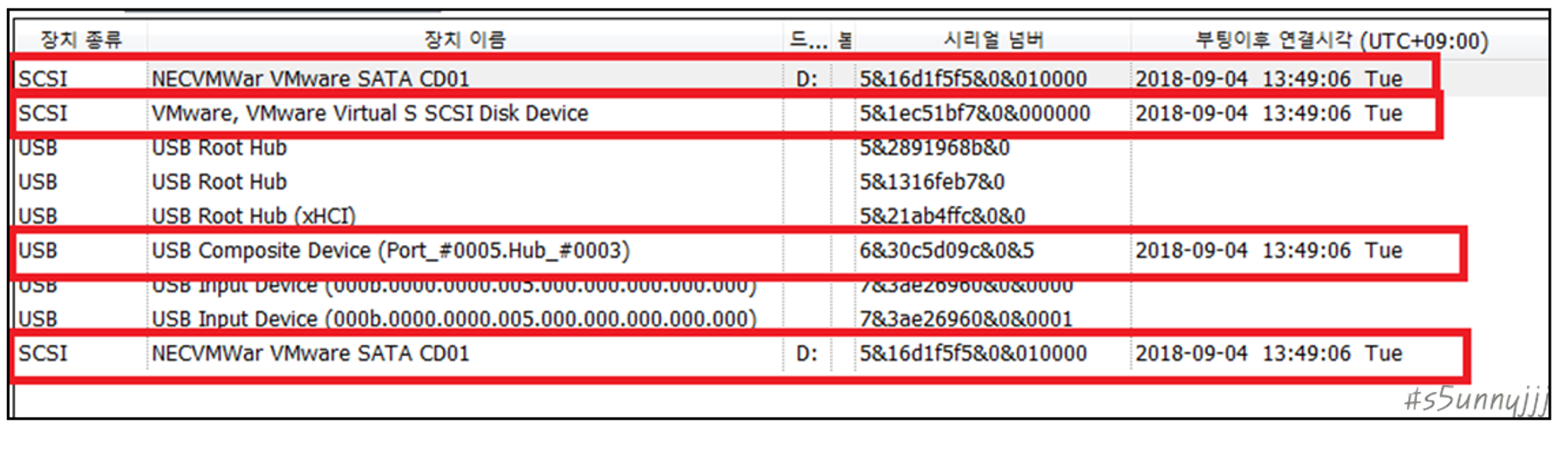

SYSTEM registry를 registry 분석 도구인 REGA를 사용하여 분석함으로써 [그림 2.3]과 같은 서버에 연결되었던 외부저장장치들을 확인할 수 있었다.

또한 [그림 2.4]을 보면 서버에 연결되었던 외부저장장치 목록 중 마지막에 연결되었던 외부저장장치의 시리얼번호와 연결시각을 확인할 수 있다.

그러므로 답은 아래와 같다.

2.3) 공격자가 보낸 메일을 처음 받은 시각은 언제인가요?

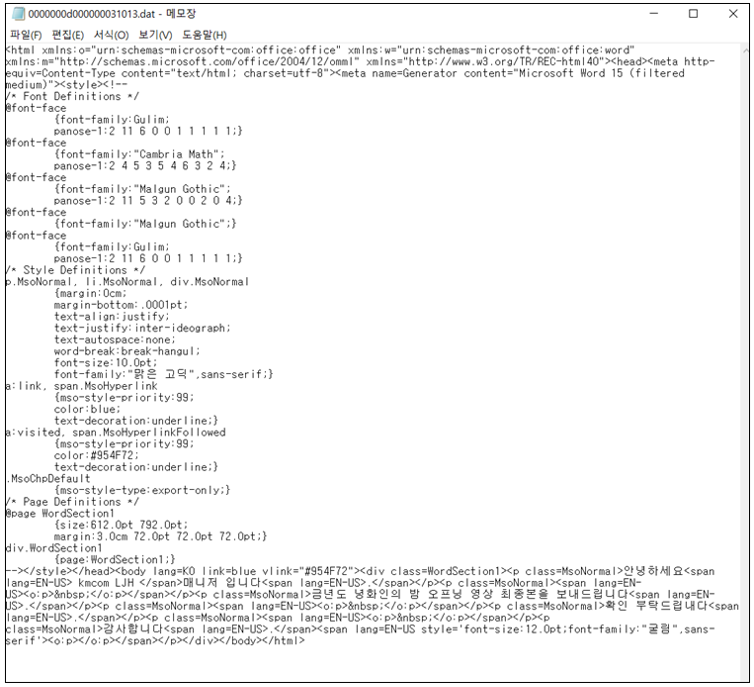

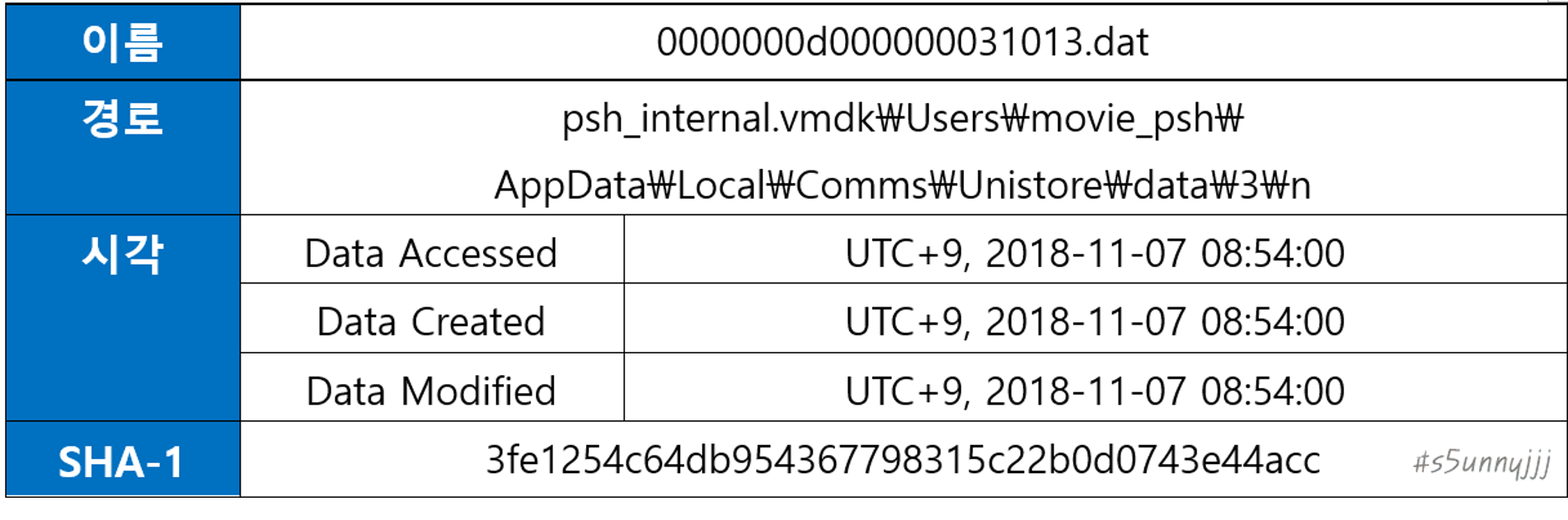

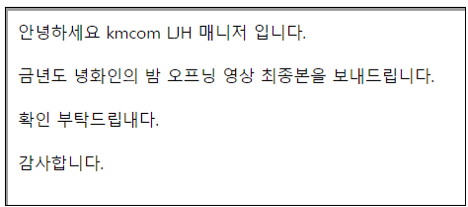

공격자가 보낸 메일을 확인하기 위해 psh_internal.vmdk\Users\movie_psh\AppData\Local\Comms\Unistore\data 하위에 있는 폴더 중 Mail을 가리키는 ‘3’이라는 폴더로 이동하였다. 해당 폴더 하위에 알파벳별로 폴더가 있으며 각각의 폴더가 갖고 있는 dat 확장자를 가진 파일에서 메일의 내용을 확인할 수 있었다. 그 중 ‘n’이라는 폴더 하위에 있는 ‘0000000d000000031013.dat’을 메모장으로 열람해보니 [그림 3.1]처럼 html로 작성된 것으로 보이는 글을 확인할 수 있다.

[표 5]는 해당 dat파일의 이름과 경로와 시각, SHA-1 해시 값이다.

정리한 [그림 3.2]을 살펴보면 최종본 영상을 보낸 것을 확인할 수 있다.

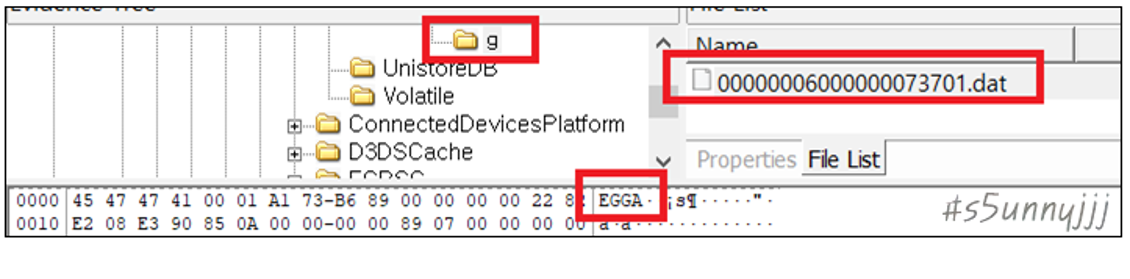

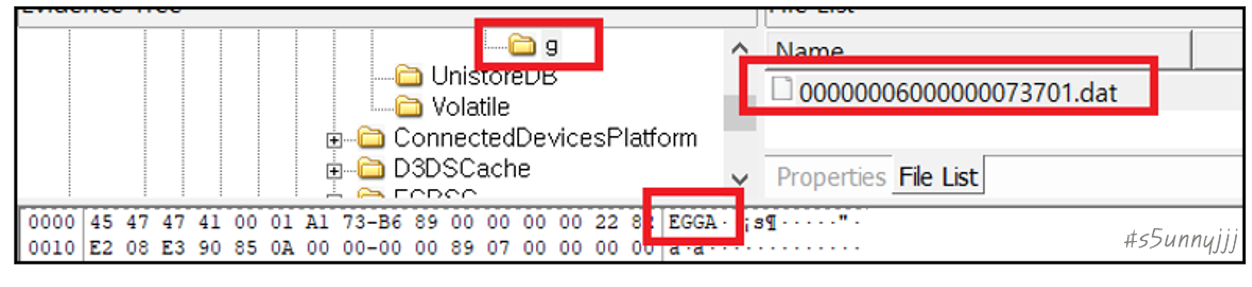

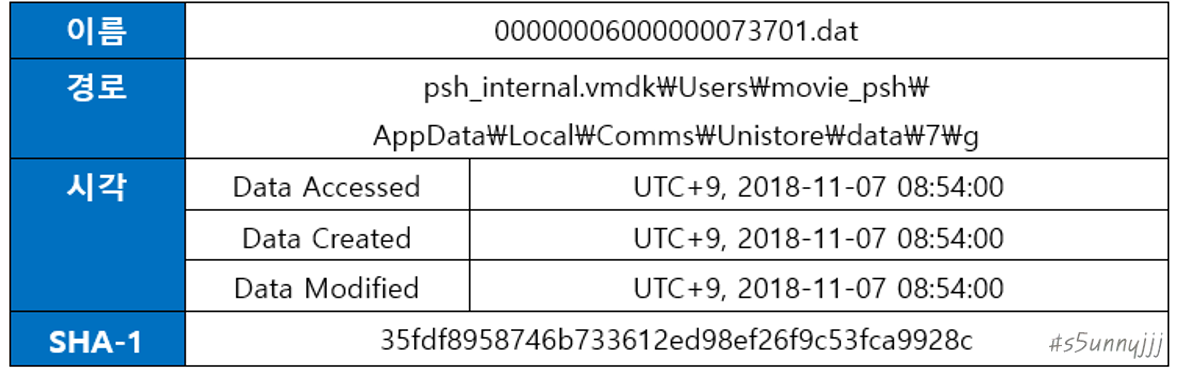

해당 영상을 확인하고자 메일에 첨부된 파일이 저장된 psh_internal.vmdk\Users\movie_psh\AppData\Local\Comms\Unistore\data 하위에 있는 폴더 중 Attachement 을 가리키는 ‘7’이라는 폴더로 이동하였다. 해당 폴더 하위에 알파벳별로 폴더가 있으며 각각의 폴더가 갖고 있는 dat 확장자가 있음을 확인할 수 있었다. 그 중 ‘g’라는 하위 폴더에 있는 00000006000000073701.dat 파일의 시그니처가 ‘EGG’임을 확인할 수 있었다.

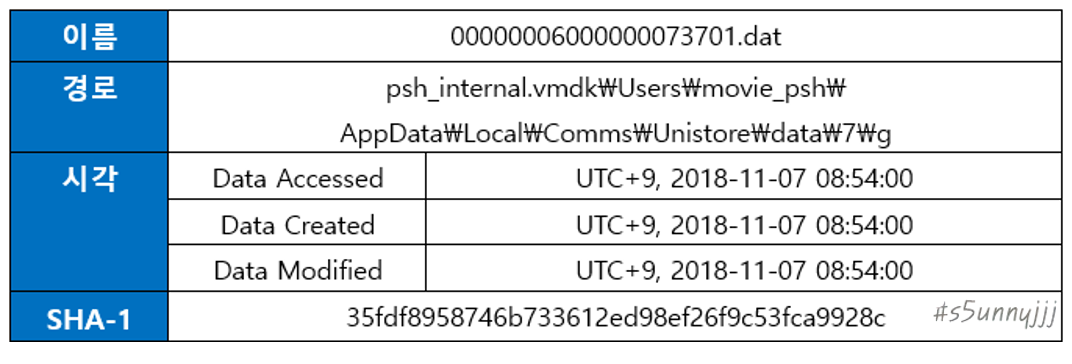

[표 6]는 해당 dat파일의 이름과 경로와 시각, SHA-1 해시 값이다.

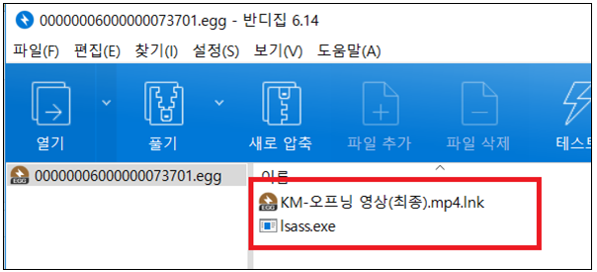

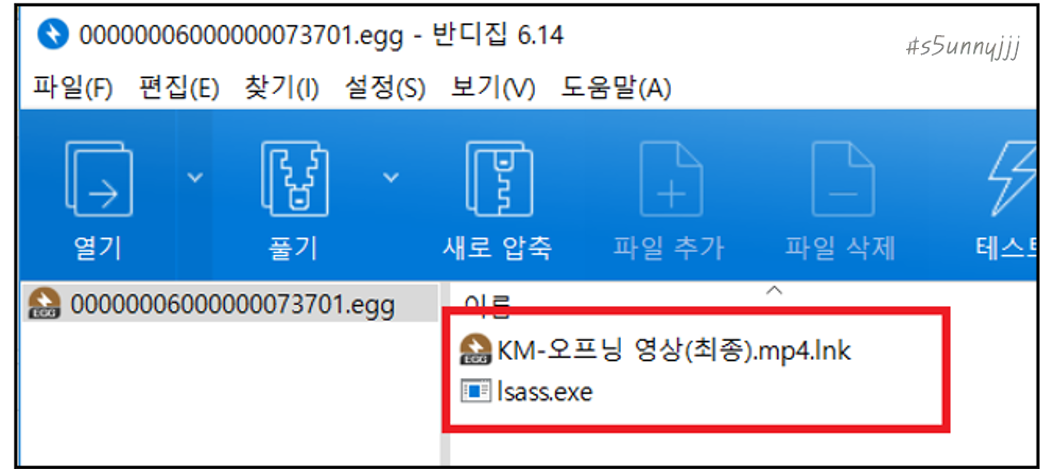

그러므로 확장자명을 egg로 변경하여 내부를 살펴보면 위의 메일에서 첨부했다는 오프닝 영상 최종본을 확인할 수 있었다.

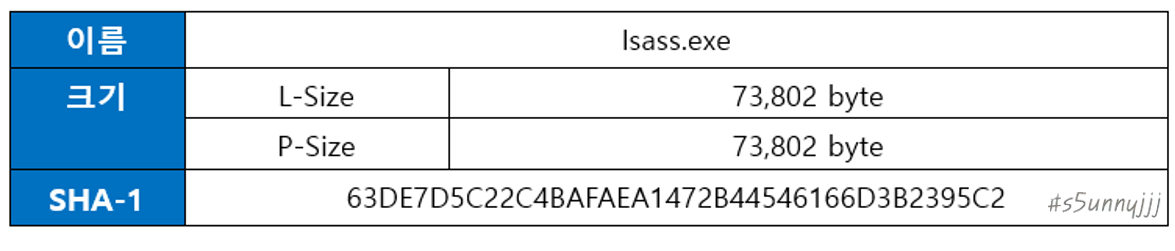

압축을 해제하면, 컴퓨터가 Isass.exe라는 폴더를 위험파일로 간주해 버리는 것으로 보아 악성파일로 추정되므로 위의 00000006000000073701.dat이 첨부된 0000000d000000031013.dat이라는 메일은 공격자가 보낸 메일임을 알 수 있다.

그러므로 답은 아래와 같다.

2.4) 분석 대상 PC에서 열람된 문서 파일을 모두 작성하세요

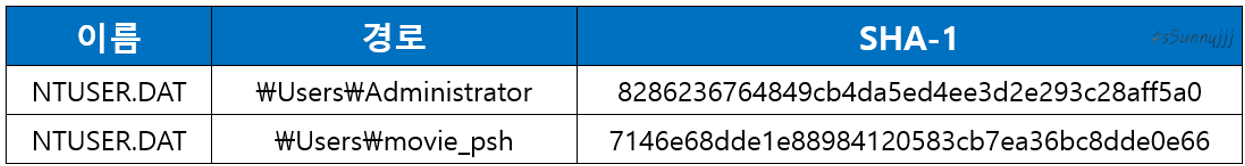

클라이언트 PC에서 열람된 문서 파일을 확인하고자 psh_internal.vmdk\Users 에서 각 User의 NTUSER.DAT registry를 수집하였다. [표7]은 해당 registry에 대한 이름,경로와 SHA-1값이다.

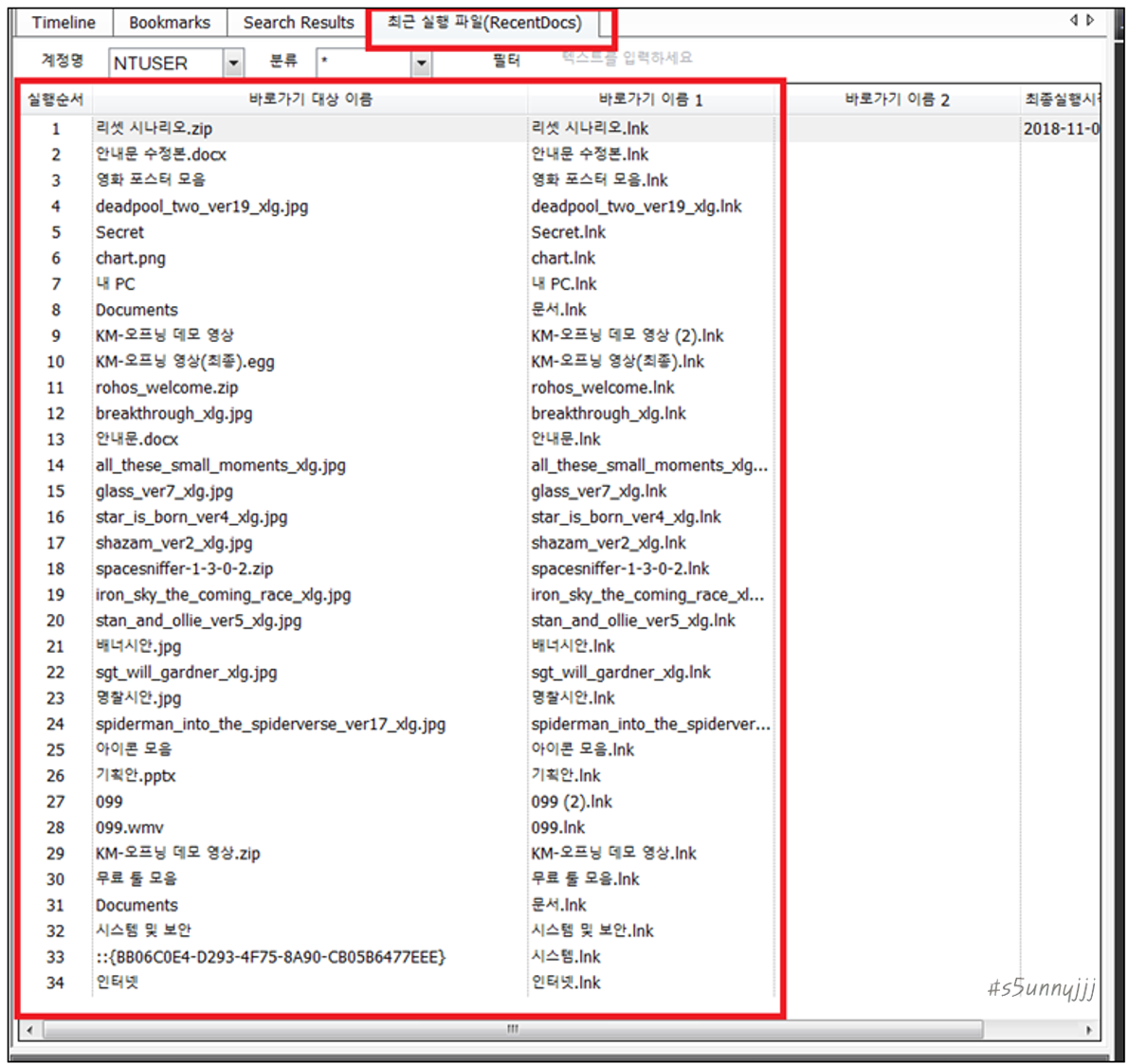

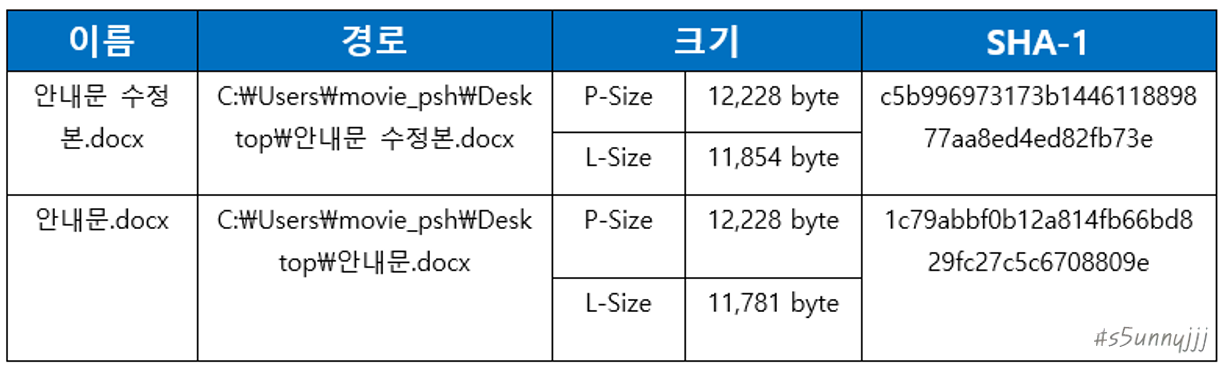

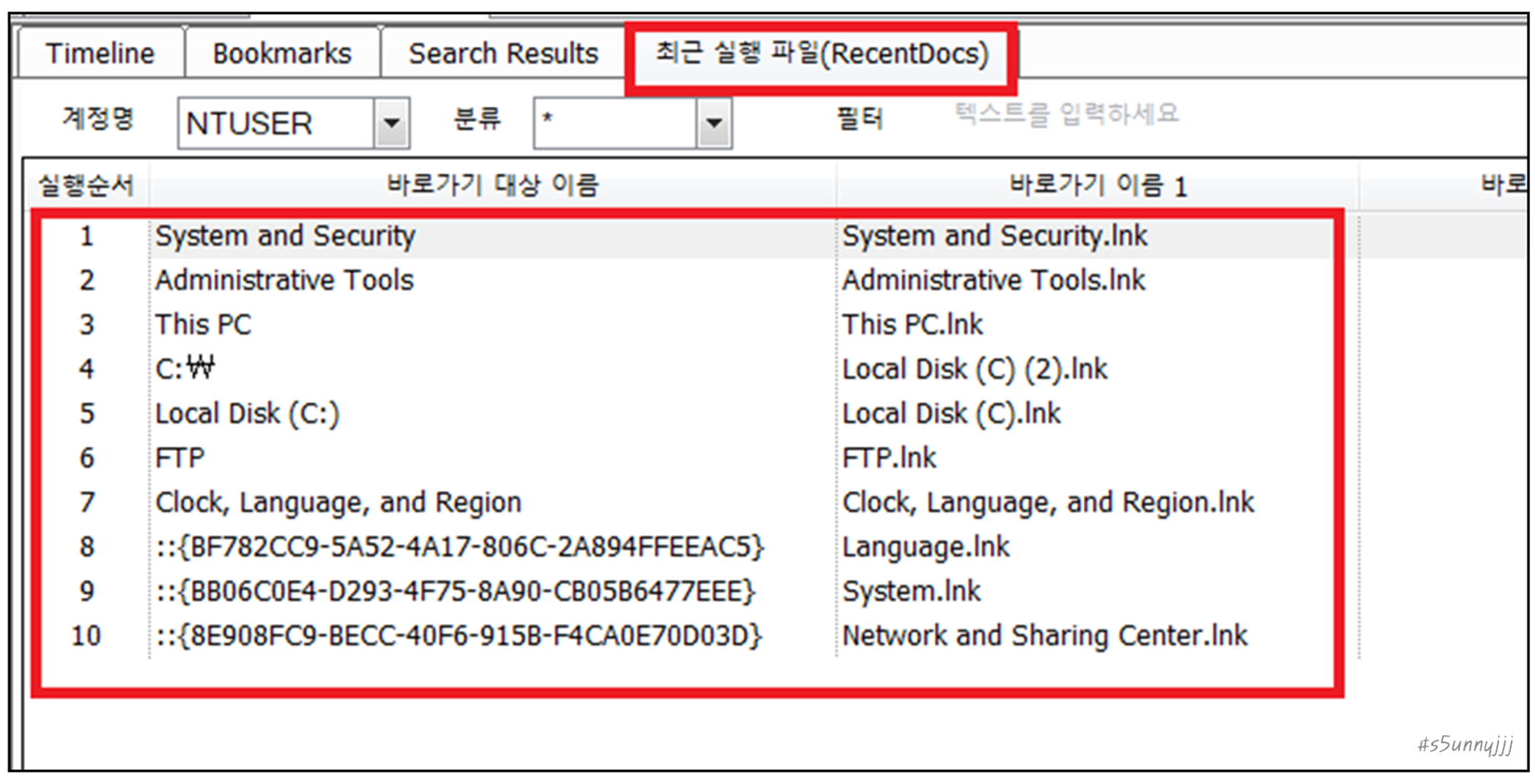

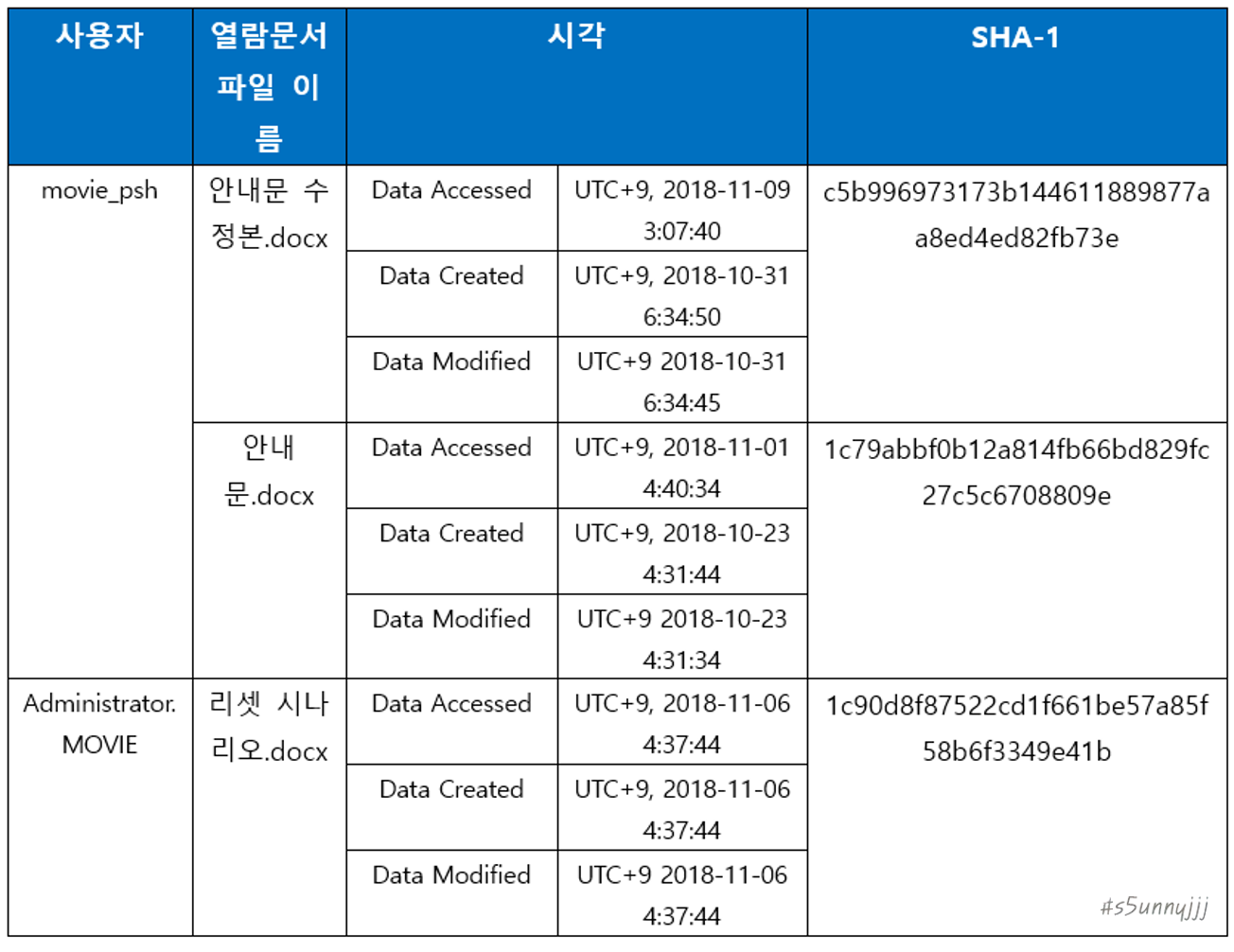

NTUSER.DAT registry를 registry 분석 도구인 REGA를 사용하여 분석함으로써 [그림 4.1]과 같은 movie_psh라는 사용자가 실행한 파일 목록을 확인할 수 있으며 열람된 문서파일은 “안내문 수정본.docx”, “안내문.docx” 임을 알 수 있다. [표8]은 열람된 문서파일의 이름,경로, 크기와 SHA-1값이다.

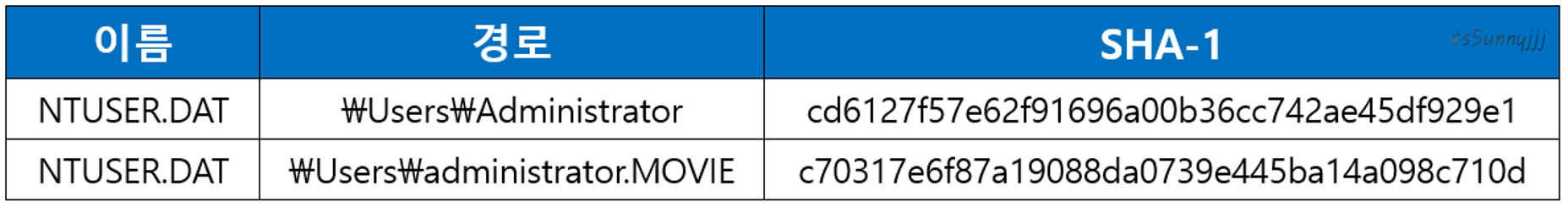

서버 PC에서 열람된 문서 파일을 확인하고자 fileserver.vmdk\Users 에서 각 User의 NTUSER.DAT registry를 수집하였다. [표9]은 해당 registry에 대한 이름,경로와 SHA-1값이다.

NTUSER.DAT registry를 registry 분석 도구인 REGA를 사용하여 분석함으로써 [그림 4.2]과 같은 Administrator라는 사용자가 실행한 파일 목록을 확인할 수 있으며 열람된 문서파일은 없음을 알 수 있다.

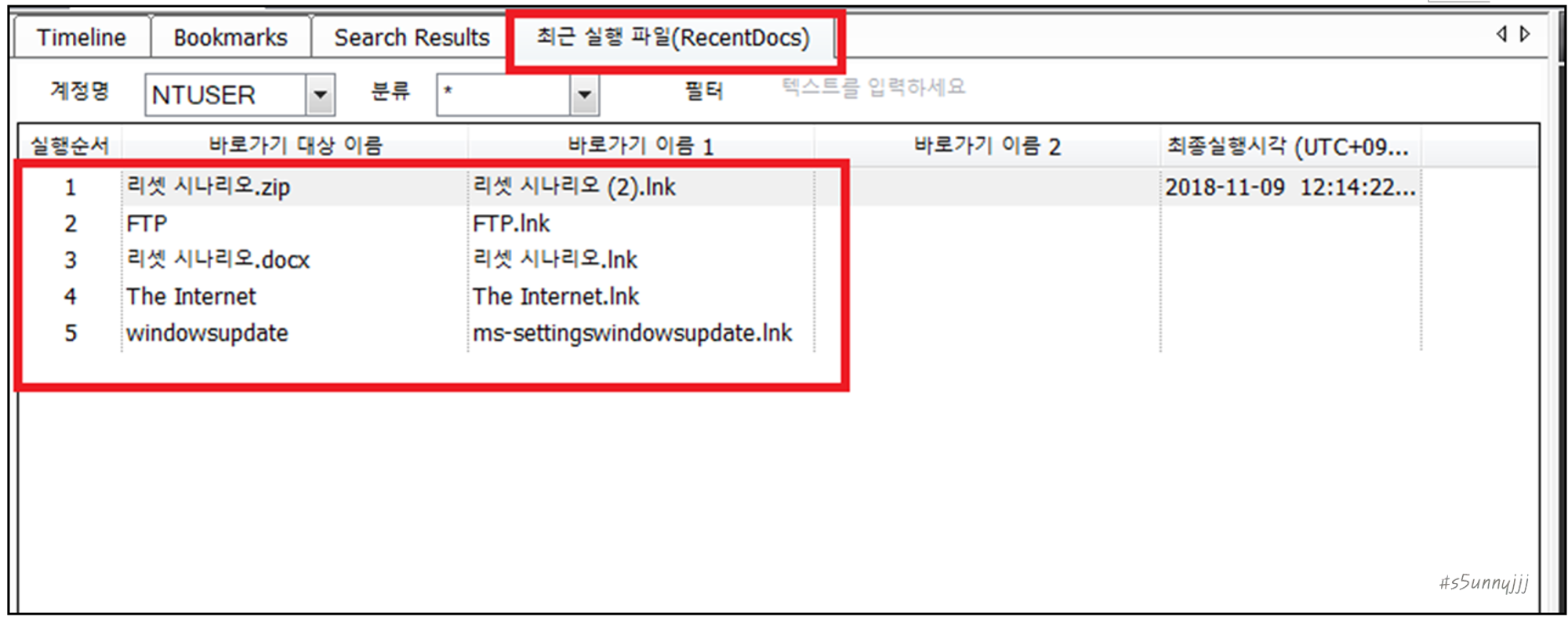

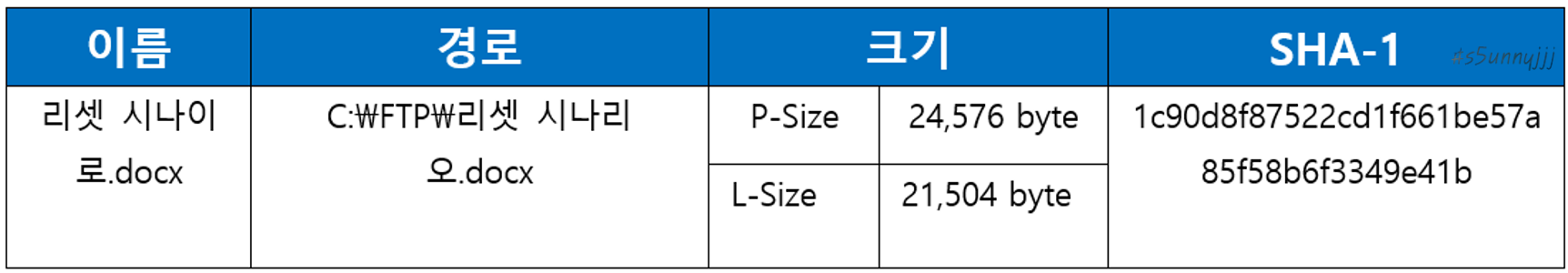

또한 [그림 4.3]과 같은 administrator.MOVIE라는 사용자가 실행한 파일 목록을 확인할 수 있으며 열람된 문서파일은 “리셋 시나리오.docx”임을 알 수 있다. [표 10]은 열람된 문서파일의 이름,경로, 크기와 SHA-1값이다.

그러므로 답은 아래와 같다.

2.5) 무비아이 스튜디오의 AD 관리자 IP, 계정, 암호는 무엇인가요?

해당 문제에 대해서는 답변을 제출하지 못했습니다.

2.6) 최초로 생성된 악성코드 파일의 해시 값과 악성코드 기능에 대해 작성하세요.

psh_internal.vmdk\Users\movie_psh\AppData\Local\Comms\Unistore\data 하위에 있는 폴더 중 Attachement 을 가리키는 ‘7’이라는 폴더로 이동하였다. 해당 폴더 하위에 알파벳별로 폴더가 있으며 각각의 폴더가 갖고 있는 dat 확장자가 있음을 확인할 수 있었다. 그 중 ‘g’라는 하위 폴더에 있는 00000006000000073701.dat 파일의 시그니처가 ‘EGG’임을 확인할 수 있었다.

[표 11]는 해당 dat파일의 이름과 경로와 시각, SHA-1 해시 값이다.

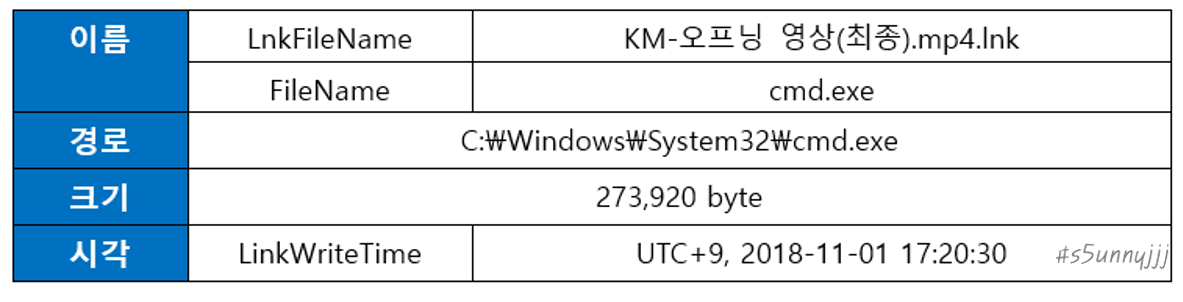

확장자명을 egg로 변경하여 내부를 살펴보면 [그림 6.2]처럼 KM-오프닝 영상(최종).mp4.lnk 파일과 Isass.exe를 발견할 수 있다.

링크파일을 분석해주는 Linkparser 도구를 이용하여 KM-오프닝 영상(최종).mp4.lnk파일을 분석한 결과 [표 12]은 해당 파일의 이름, 경로, 크기,시각이다.

[표 13]은 압축 파일내에 있던 Isass.exe 파일의 이름, 크기, SHA-1이다.

Isass.exe 파일의 기능에 대해서도 작성해야하는데, 분석하지 못하였기에 해당 부분에 대해서는 답변을 제출하지 못했습니다.

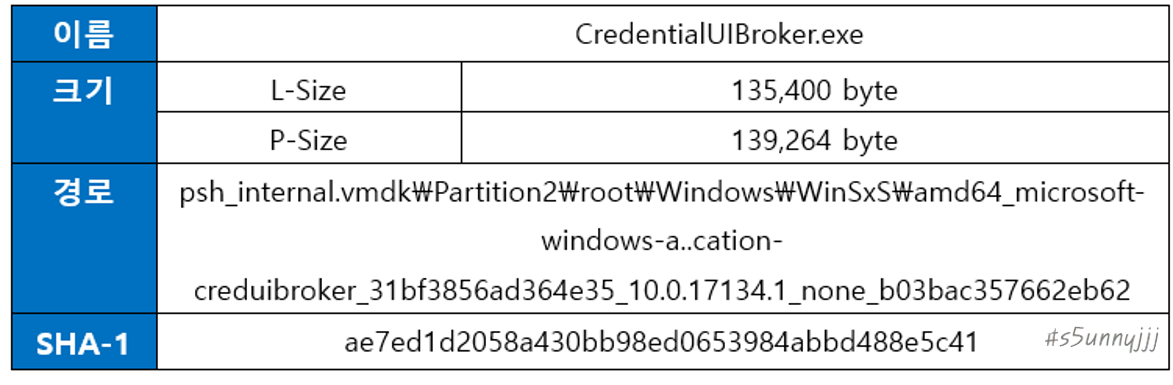

2.7) 공격자가 추가적인 공격을 하기 위해 자격증명 탈취 도구를 사용했습니다. 자격 증명 탈취 도구의 해시 값은 무엇이고, 자격증명 탈취 도구가 현재 어느 경로에 저장되어 있나요?

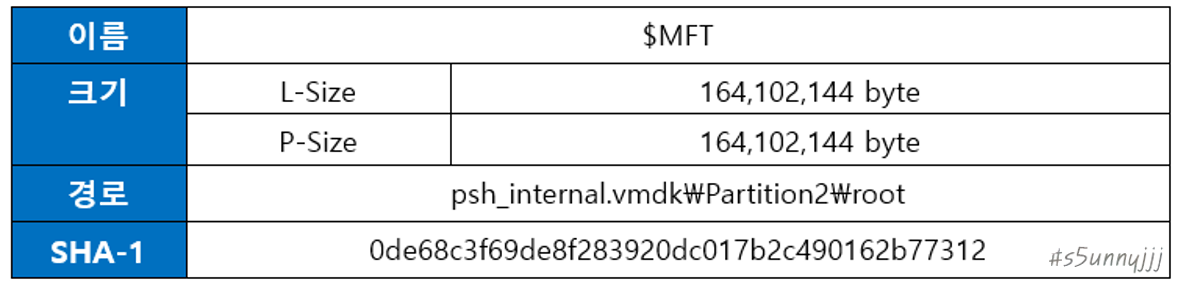

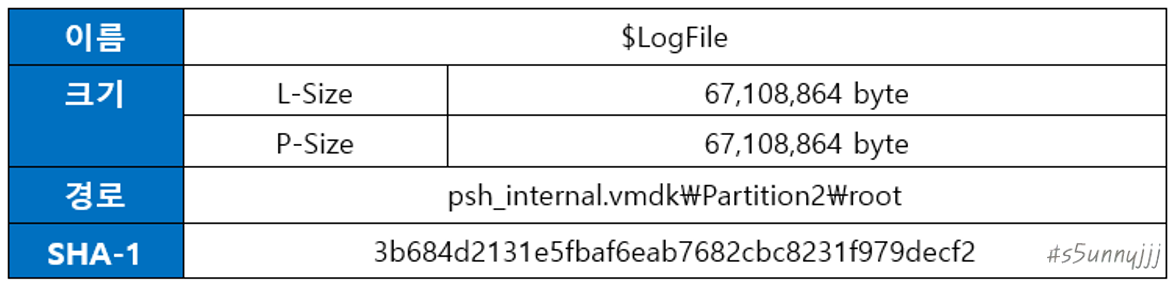

psh_internal.vmdk를 FTK Imager로 이미징했을 때 인식되었던 Partition2 파티션이 NTFS 파일시스템을 사용하기에 NTFS Log Tracker를 사용하였다. NTFS Log Tracker에 FTK Imager로 추출한 $MFT(표 12 참고)와 $Logfile(표 13 참고)을 첨부한 다음 “Parse” 버튼을 누르면 NTFS Log가 기록된 SQLite DB파일이 생성된다.

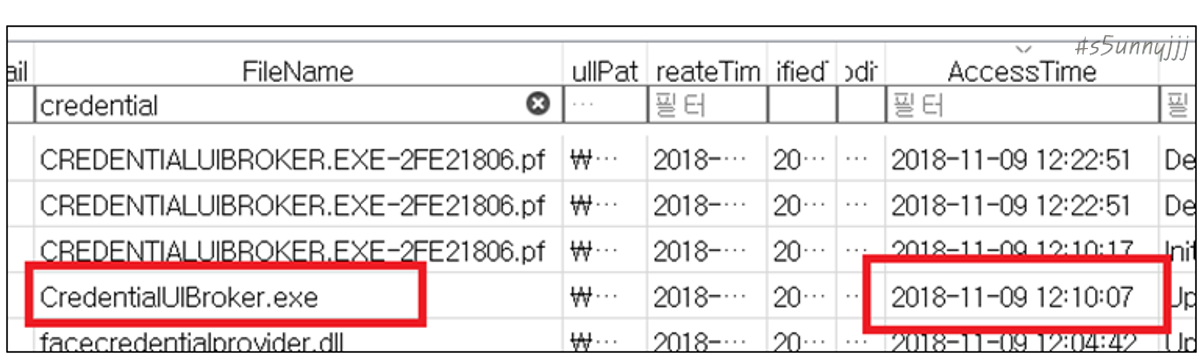

해당 DB파일을 볼 수 있는 도구인 “DB Browser for Sqlite”를 통해 확인한 결과, [그림10.1]처럼CredentialUIBroker.exe 라는 실행파일을 실행했던 것을 확인할 수 있다. CredentialUIBroker.exe는 사용자 계정 컨트롤 설정이라는 windows10에서 제공하는 실행파일이다.

2.8) 공격자가 원격 접속 프로토콜(RDP)을 이용해 접속한 시점은 언제인가요?

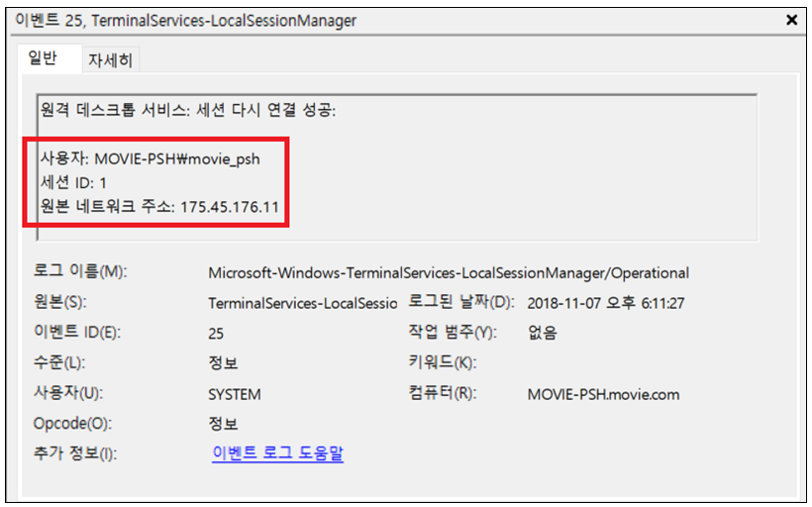

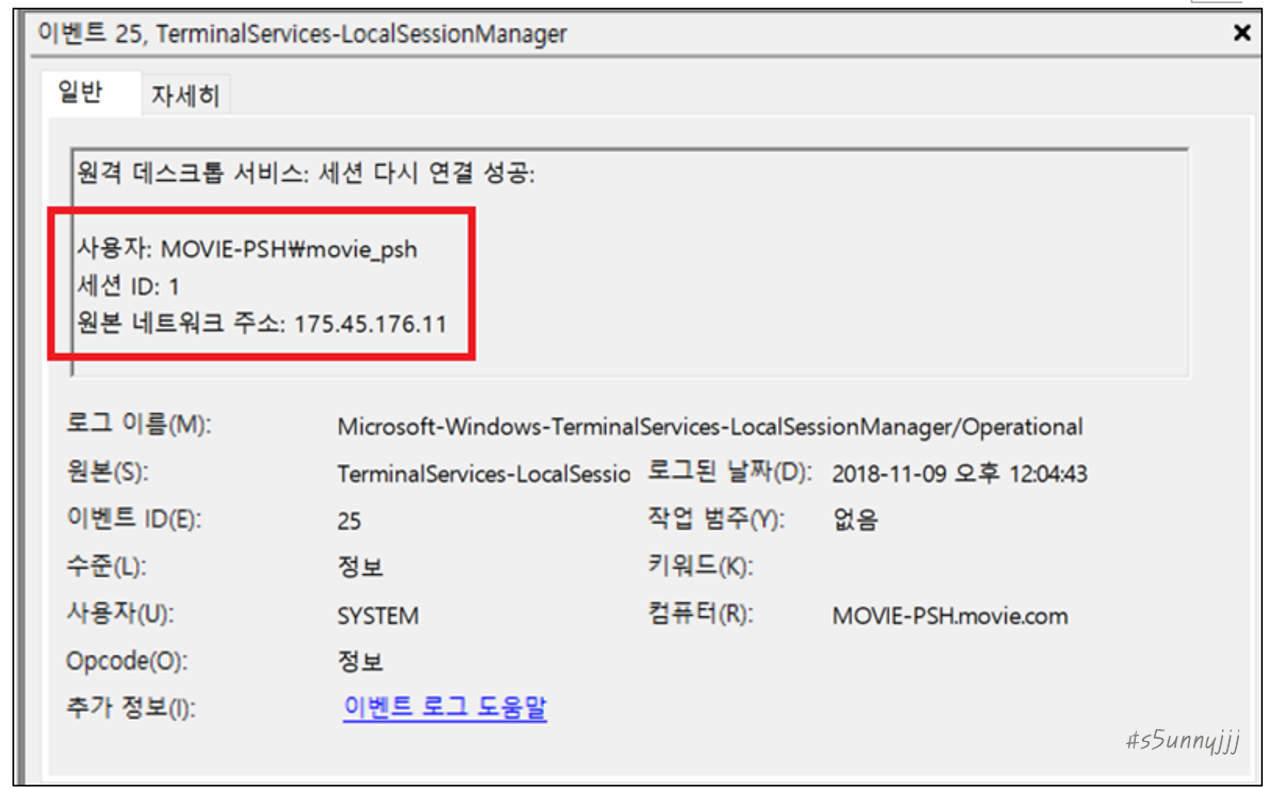

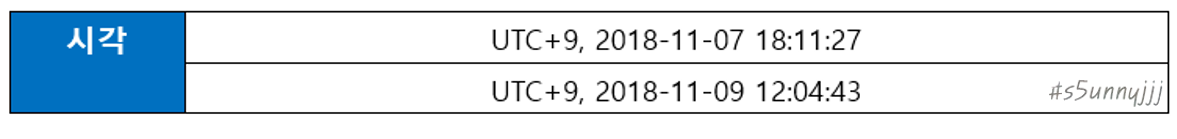

원격 접속 흔적을 알기위해 이벤트 로그들이 저장되어있는C:\Windows\System32\winevt\Logs\에서 Microsoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx를 확인해보았다. 결과 [그림 8.1]처럼 2018-11-07 18:11:27과 [그림8.2]처럼 2018-11-09 12:04:43 movie-psh계정에 175.45.176.11라는 공격자가 원격접속을 했음을 알 수 있다.

그러므로 답은 아래와 같다.

2.9) 공격자가 탈취한 영화 시나리오의 압축 파일명과 해시 값은 무엇인가요?

당시 필자는 문맥 흐름 상, 탈취한 영화 시나리노의 압축 파일명은 "리셋 시나리오.zip"으로 판단하였다. 하지만 분석 보고서를 써야 하는 것이므로 해당 파일을 탈취하였다는 것을 남아있는 증거로 스토리텔링 하여야한다. 그렇지만 필자는 흐름상의 증거를 찾지 못하여서 답만 제출하였다.

2.10) 공격자는 목적을 달성한 후 안티포렌식 행위를 한 것으로 보입니다. 공격자는 어떤 안티포렌식 행위를 수행했나요?

해당 문제에 대해서는 답변을 제출하지 못했습니다.

2.11) 위 10문제 외 사고와 관련된 모든 공격자 행위와 흔적을 분석하세요.

Prefetch3, RDP 분석, DB분석(Activitiescache.db, Parser.db, User.db), Mail, FTP, Event log 등의 흔적을 살표보려고 11번 문제 하단에 목차를 정하였다. 하지만 그 당시 시간관계상 Event log에 관해서만 분석하면 제출하였으며, 분석한 내용은 아래와 같다.

(1) Security.evtx

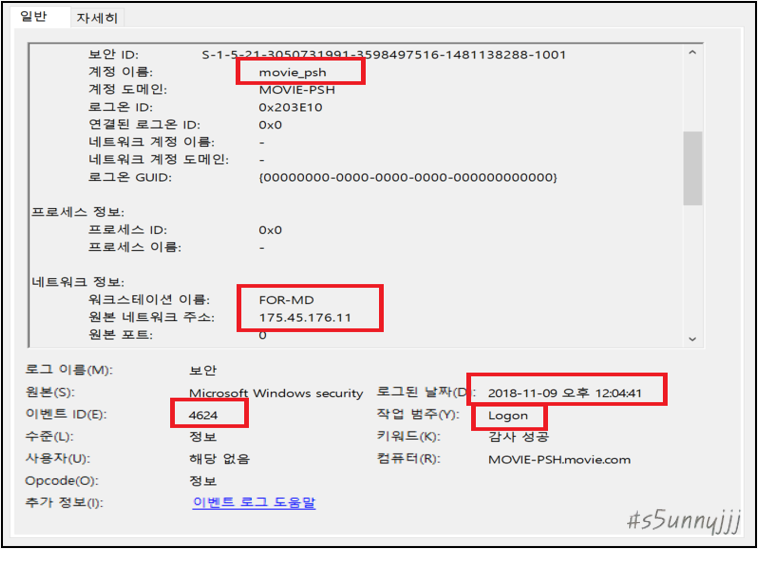

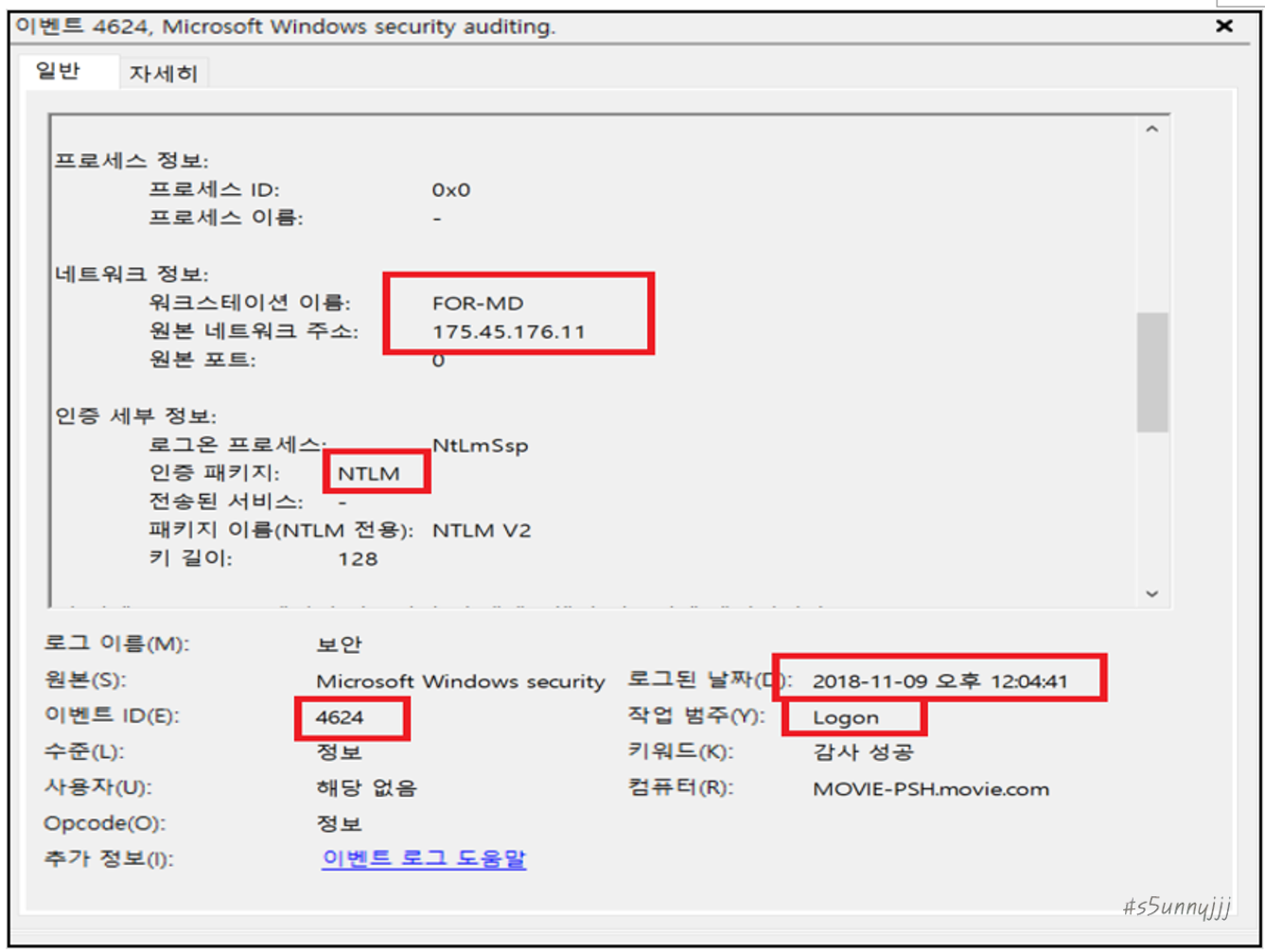

[그림 11.1]과 [그림11.2]를 보면 2018-11-09 12:04:41 원격지인 175.45.176.11에서 FOR-MD를 사용하여 NTLM 해시 Attack공격이 탐지되었다. 공격대상 계정은 movie-psh이다.

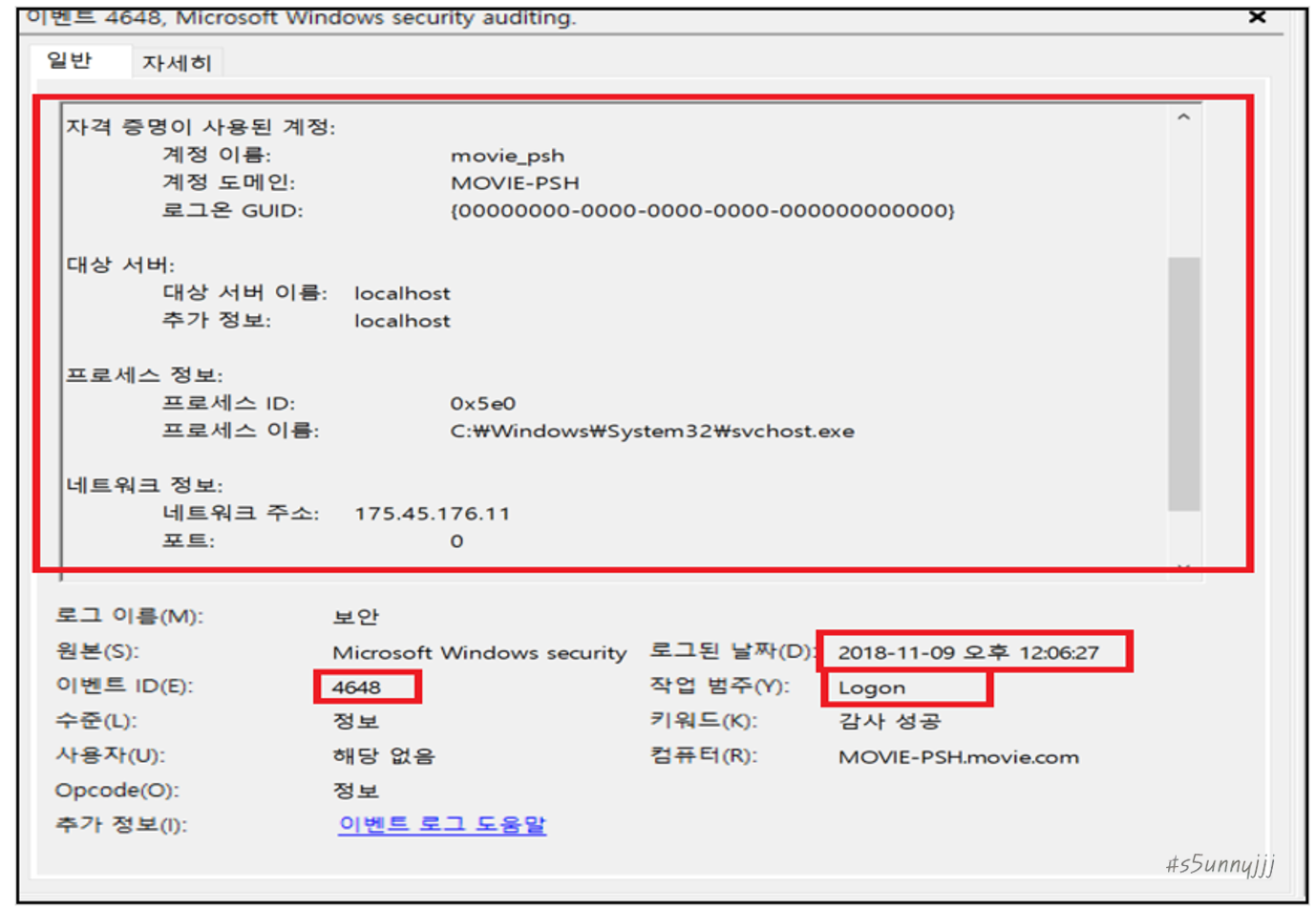

[그림 11.3]를 보면 공격자는 최초 2018-11-09 12:04:41에 movie-psh 계정에 대한 NTLM 해시 공격을 수행하여 패스워드 크랙에 성공하여 2018-11-09 12:06:27에 로그인에 성공한다.

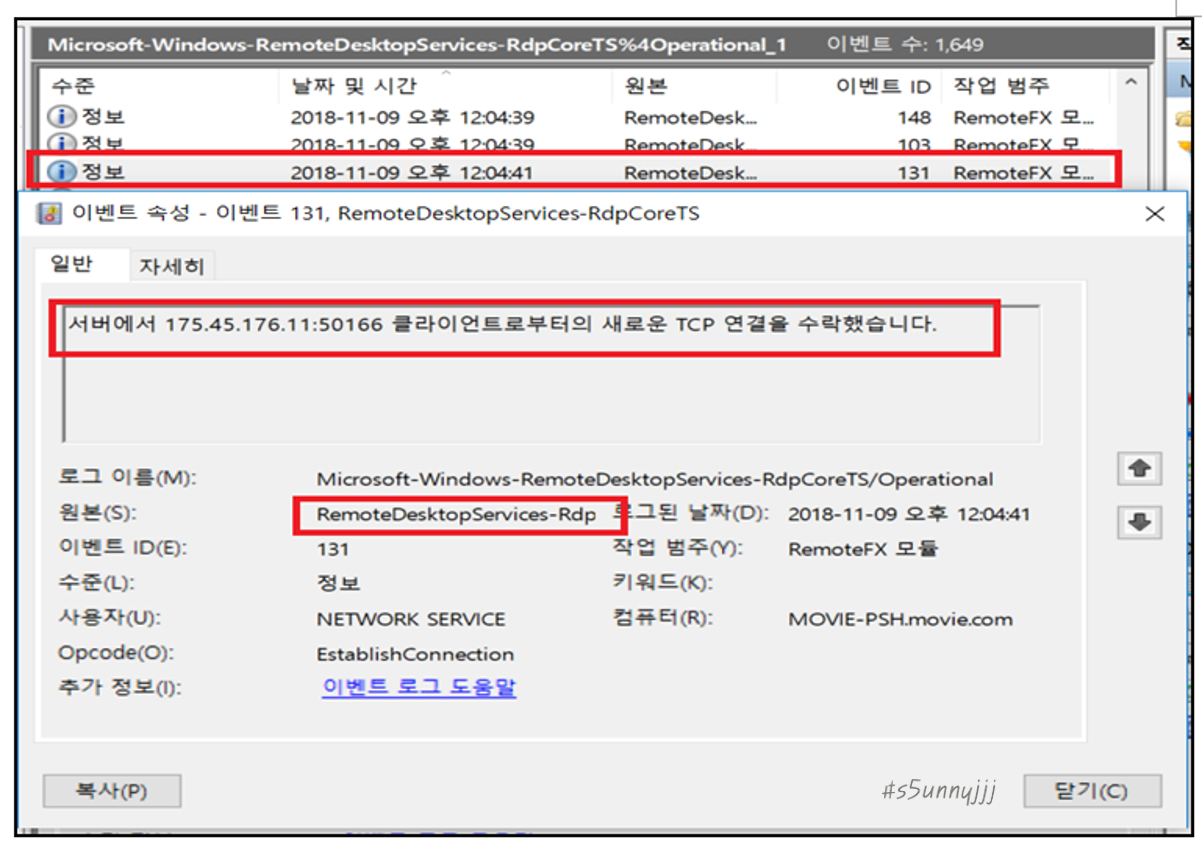

(2) Microsoft-Windows-RemoteDesktopServices-RdpCoreTS%4Operational_1

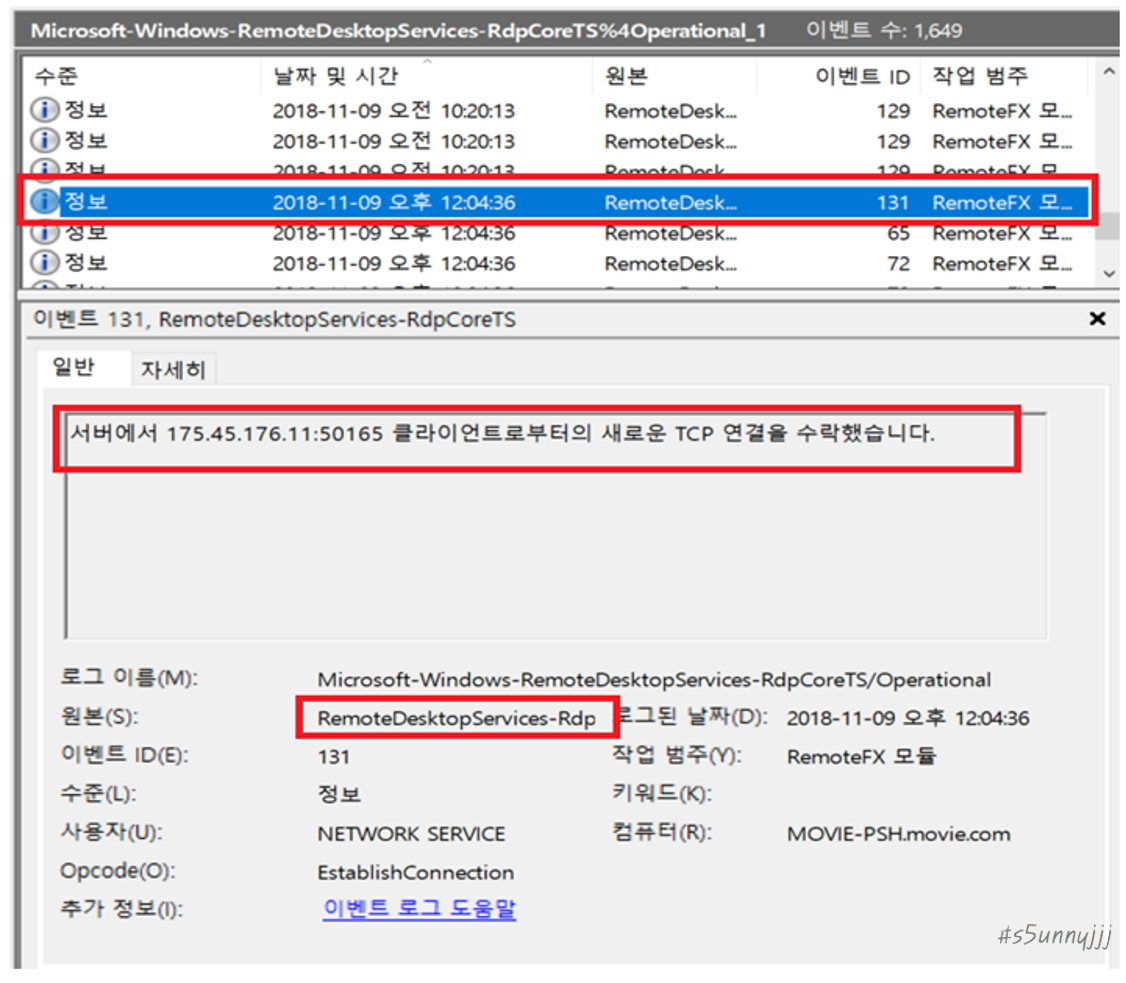

[그림 11.4]를 보면 175.45.176.11이라는 공격자로부터 2018-11-09 12:04:36에 TCP연결을 수락하였다.

[그림 11.5]를 보면 175.45.176.11이라는 공격자로부터 2018-11-09 12:04:41에 TCP연결을 수락하였다.

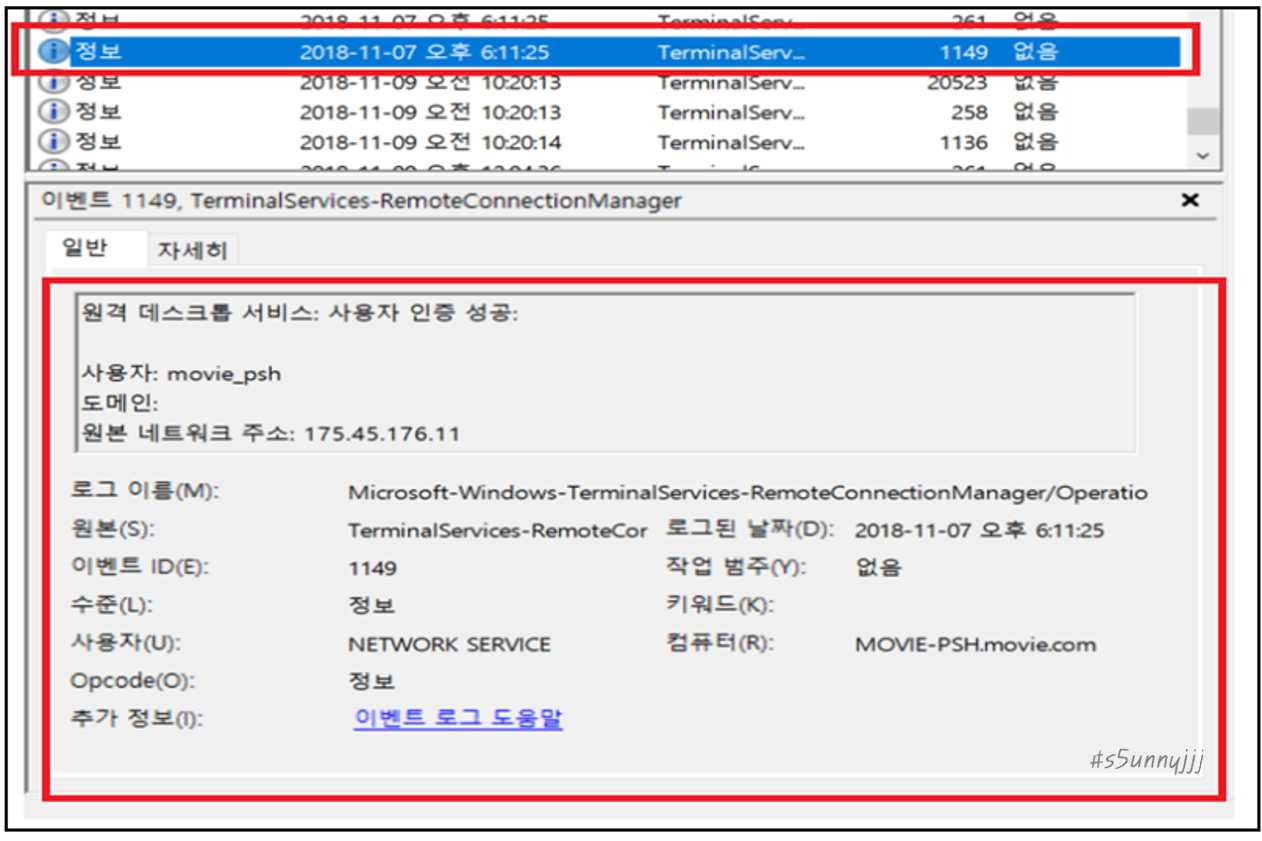

(3) Microsoft-Windows-TerminalServices-RDPClient%4Operaional

[그림 11.6]를 보면 175.45.176.11이라는 공격자기 2018-11-07 1811:25에 movie-psh라는 계정에 원격 데스크탑으로 연결하며 사용자 인증에 성공하였다.

[그림 11.7]를 보면 175.45.176.11이라는 공격자기 2018-11-09 12:04:42에 movie-psh라는 계정에 원격 데스크탑으로 연결하며 사용자 인증에 성공하였다.

Eventlog 하위에 아래의 두 파일에 대해서도 분석해야하는데 시간관계상 분석하지 못하였다.

Microsoft-Windows- TerminalServices-RemoteConnectionManager%4Operational_3

Microsoft-Windows Firewall With Advanced Security%4Firewall_1

>> 위 내용은 필자가 공부하여 직접 정리한 내용이며, 위 그림 역시 직접 편집한 그림이므로 워터마크 "s5unnyjjj"를 삽입하였음을 알려드립니다.

>> 부족한 점이 많을 수 있기에 잘못된 내용이나 궁금한 사항이 있으면 댓글 달아주시기 바랍니다.

>> 분석 보고서 형식으로 적다보니 반말로 작성한 점 참고하여주시면 감사하겠습니다.

>> 긴 글 읽어주셔서 감사합니다.

'Project' 카테고리의 다른 글

| [2019 JAVA 프로젝트] JAVA GUI를 이용한 온라인 영화 예매 (3) | 2021.05.16 |

|---|